組織ドメイン・認証

組織ドメインを設定することで、下記項目が実現できます。

- ドメインキャプチャー

- 会社ドメインを含むメールアドレスのアカウントをすべて管理下に置き、認証方式や他組織への所属を制限できます

- セキュリティの向上

- SAMLに基づいたシングルサインオンを利用することで、よりセキュアな認証が可能です

- 管理対象メンバーに二要素認証を必須化することが可能です

- システム利便性の向上

- シングルサインオンにより、組織メンバーはNILTOのパスワード管理が不要になります

この機能は、エンタープライズプラン以上かつ、組織オーナー権限を持つアカウントでのみご利用いただけます。

詳しくは、料金プランページをご参照ください。

概要

管理対象メンバーに対して以下のことが可能になります。

- NILTOアカウントの無断での作成を禁止することができます

- 他の組織に所属できるかどうかを設定することができます

- 認証方式をパスワード、Googleアカウント、SAMLから選ぶことができます

会社ドメインのメールアドレスを持たないアカウントの組織所属可否も設定可能です。

- 管理対象メンバー

- 会社のメールアドレスを持つユーザー。ドメインキャプチャーによる管理の対象となります

- ゲストメンバー

- 会社のメールアドレスを持たないユーザー。ドメインキャプチャーによる管理の対象外となります

ドメインキャプチャー

組織ドメインを設定することで、会社メールアドレスのアカウントをすべて管理下に置くことができます。

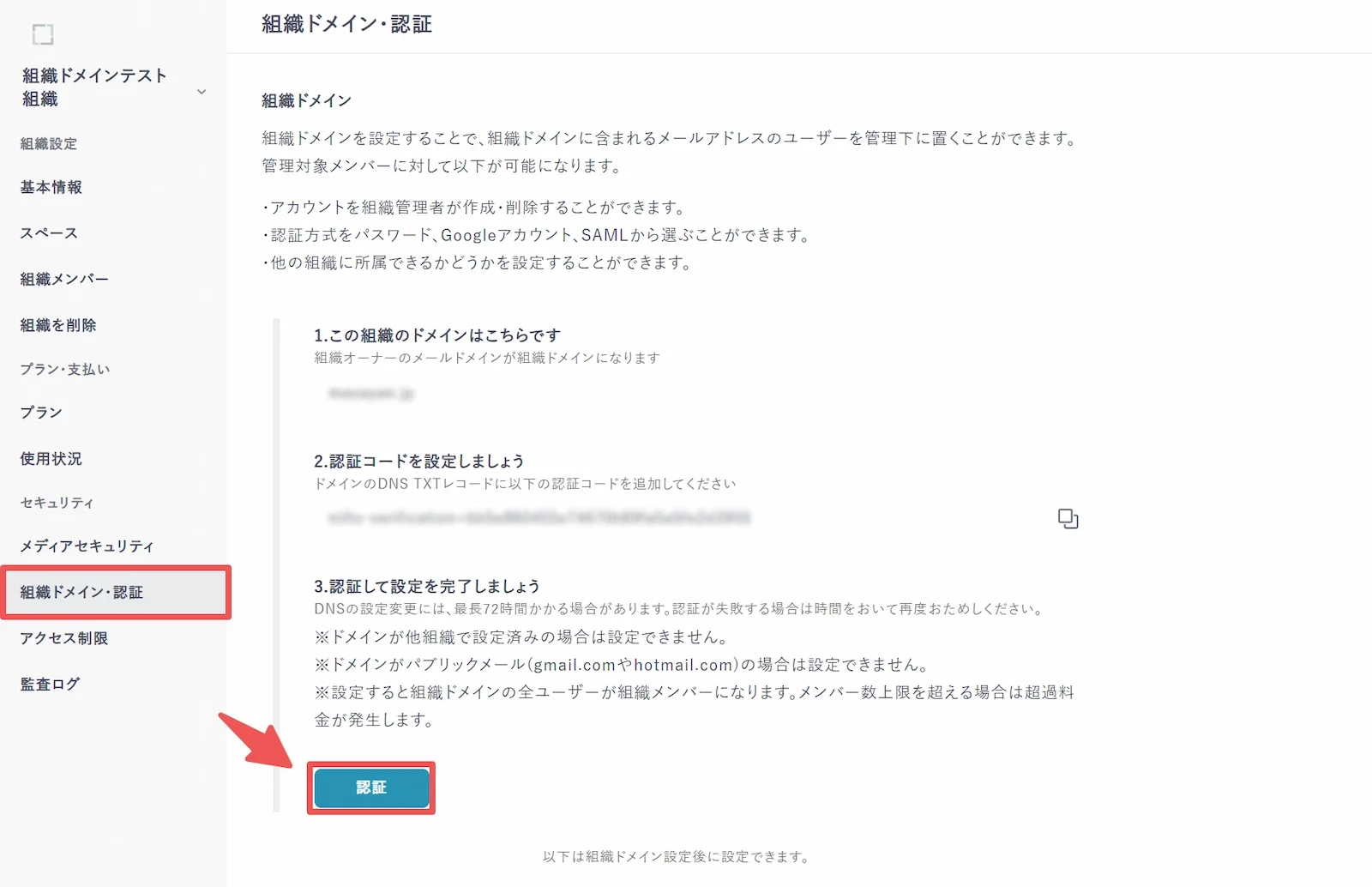

設定手順(ドメイン所有権の確認)

組織ドメインを設定するには、まずドメインの所有権の確認が必要です。

「組織ドメイン・認証」ページにアクセスすると認証コードが取得できます。

DNSホストのTXTレコードにこの認証コードを追加することで、ドメインの所有権を確認してください。

DNSホストへのTXTレコード追加が完了したら、[認証]ボタンをクリックし、ドメインを認証してください。

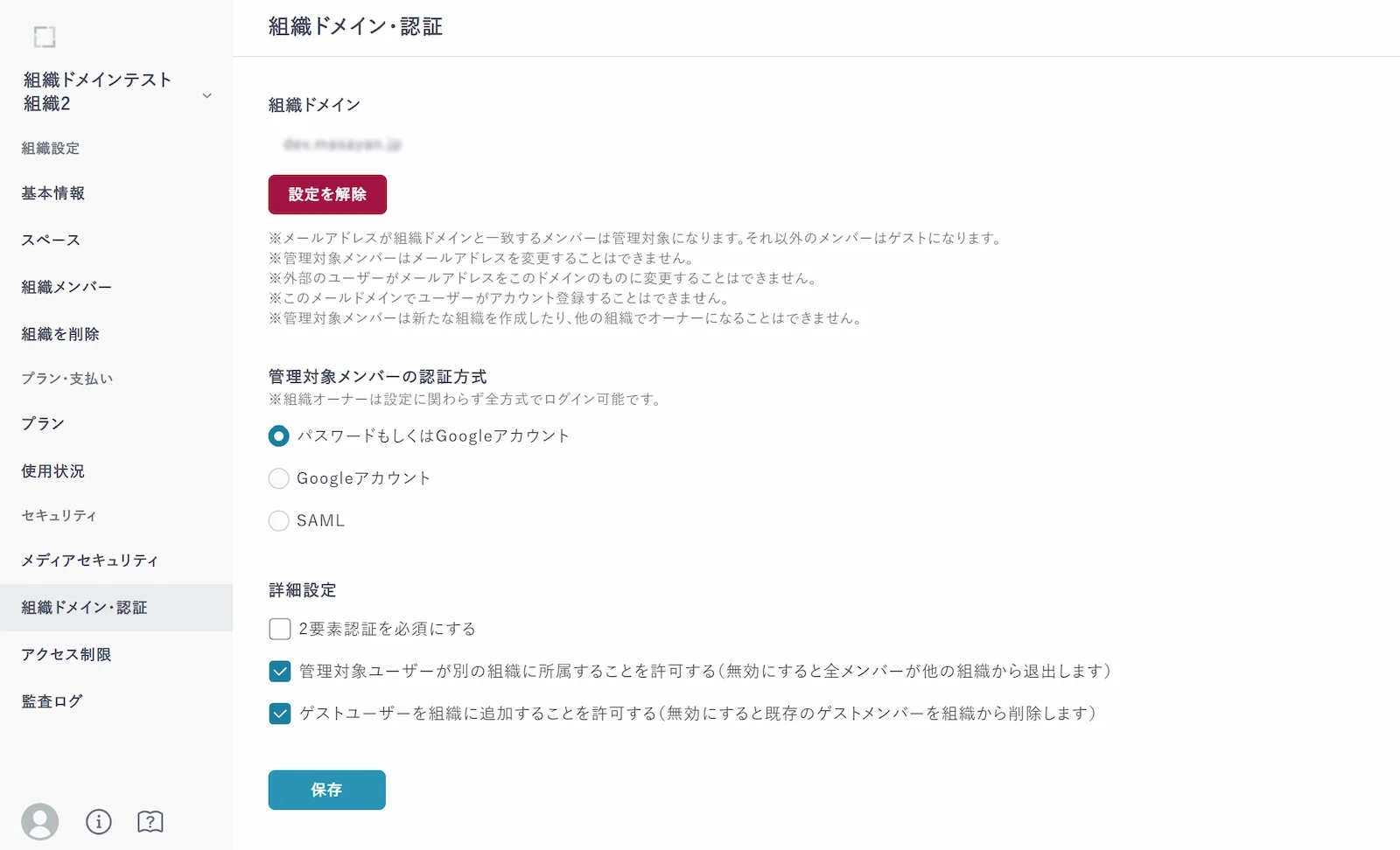

ドメインの認証完了

ドメインの認証に成功すると、他の組織に所属していた全ユーザーが管理対象メンバーとして組織メンバーに追加されます。

また、以下の画面に表示が切り替わります。

ドメインキャプチャーの仕様

認証したドメインを含むメールアドレスのアカウントに対して、以下の制限事項が適用されます。

- 管理対象メンバーは、メールアドレスを変更できません。

- 会社メールアドレスでのアカウント登録を無断で行うことができません。組織からの招待が必須になります。

- 管理対象メンバーは、新たな組織を作成できません。また、他の組織で組織オーナーになれません。

管理対象メンバーの認証方式

組織ドメインを認証済みの組織では、管理対象メンバーに対して認証方式を制限することができます。選択可能な認証方式は以下です。

- パスワードもしくはGoogleアカウント

- Googleアカウント

- SAML

組織オーナーの認証方式は制限されません。設定以前の方式でも引き続きログイン可能です。

SAML認証方式によるシングルサインオン設定ついて、以下で説明します。

SAML連携(シングルサインオン)

NILTOのシングルサインオン機能では、SP-initiated(サービスプロバイダ起点)のログインのみ対応しています。

動作検証済みのIDプロバイダ

現時点で動作確認ができているIDプロバイダは下記となります。

- Okta

- OneLogin

- Microsoft Entra ID (旧称 Azure Active Directory)

上記に記載されていないIDプロバイダでもご利用いただけます。

設定手順(IDプロバイダへの設定)

SAMLによってIDプロバイダと認証情報の連携を行うためには、事前にご利用のIDプロバイダでの設定が必要です。

IDプロバイダ側で事前に管理するユーザーを追加しておく必要があります

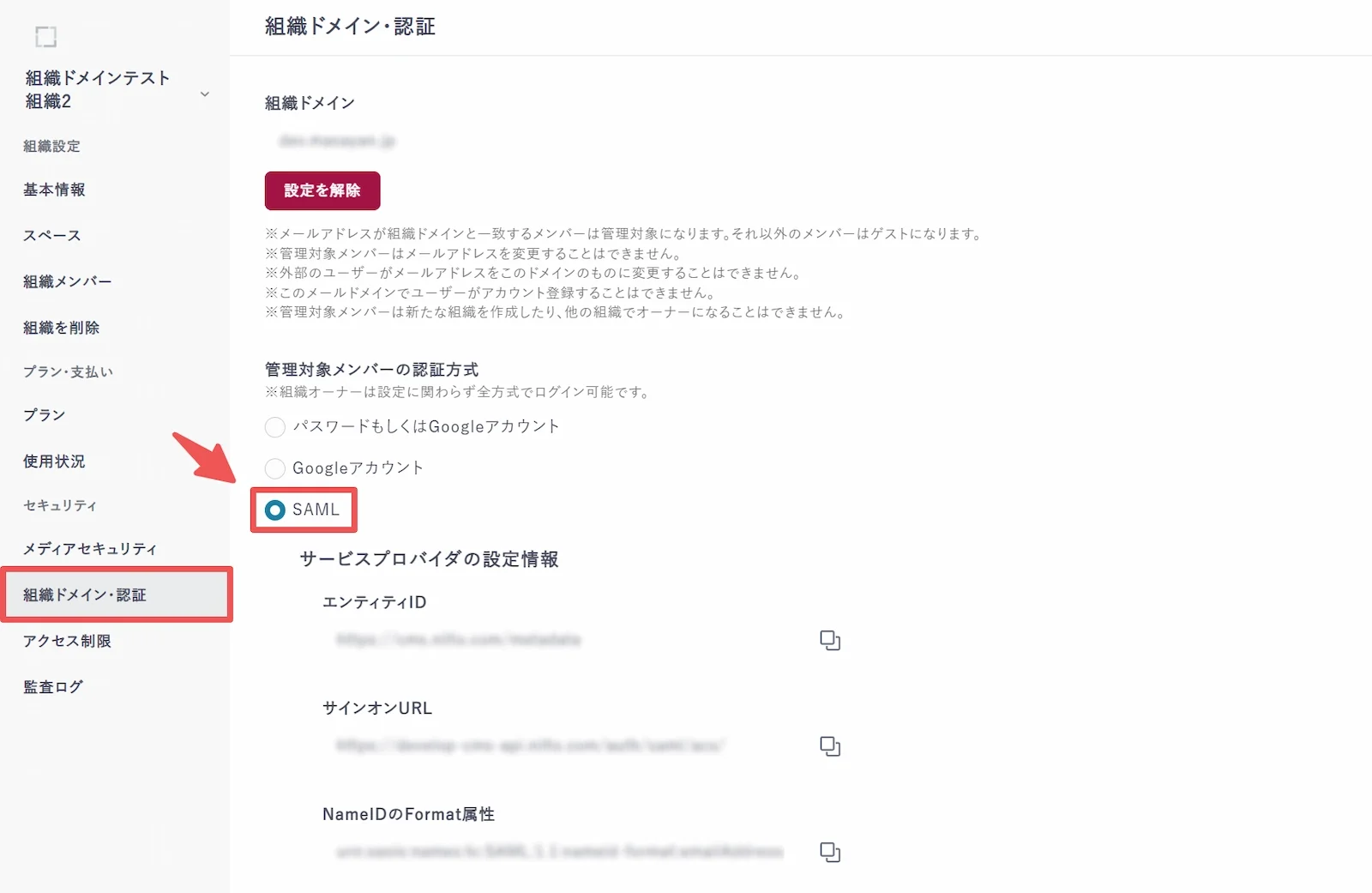

管理対象メンバーの認証方式で「SAML」を選択すると、「サービスプロバイダの設定情報」が表示されます。

こちらの値をコピーし、ご利用のIDプロバイダに設定します。

- エンティティID

- IDプロバイダによっては、Audienceなどの表記がされている場合もあります

- サインオンURL

- NameID

- NILTOではNameIDとして送信されるメールアドレスで、IDプロバイダのアカウントと管理対象アカウントを紐付けます

- NameIDと管理対象アカウントのメールアドレスが一致しない場合は認証できません

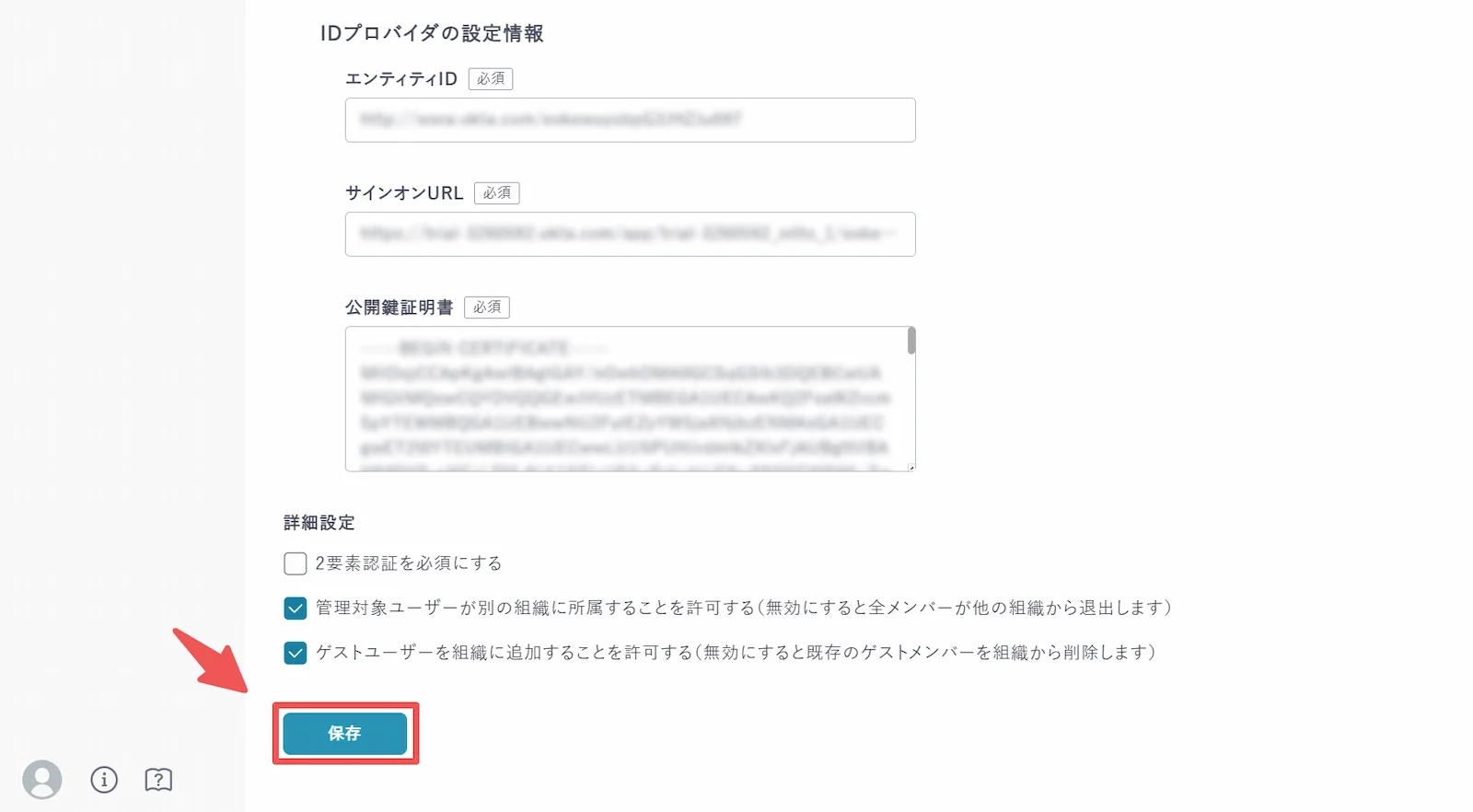

設定手順(NILTOへの設定)

組織設定から「組織ドメイン・認証」にアクセスし、ご利用のIDプロバイダの以下の情報を入力します。

- エンティティID

- IDプロバイダによっては、Issuer URLなどの表記の場合もあります

- サインオンURL

- 公開鍵証明書

- X.509形式の公開鍵証明書で、-----BEGIN CERTIFICATE----- から始まる形式です

SAML連携に関する仕様

NILTOのSAML連携の仕様は以下となっています。

- NILTOはシングルログアウトには非対応です

- SAMLアサーションの有効期間の指定には非対応です

- SAMLアサーションの暗号化には非対応です

- IDプロバイダ側で「SAMLアサーション」、または「SAMLアサーションとレスポンス」が署名される設定が必須です

- バインディング方法について、SAML認証要求ではHTTP-Redirect bindingを使用し、SAML認証応答ではHTTP-POST bindingを使用します

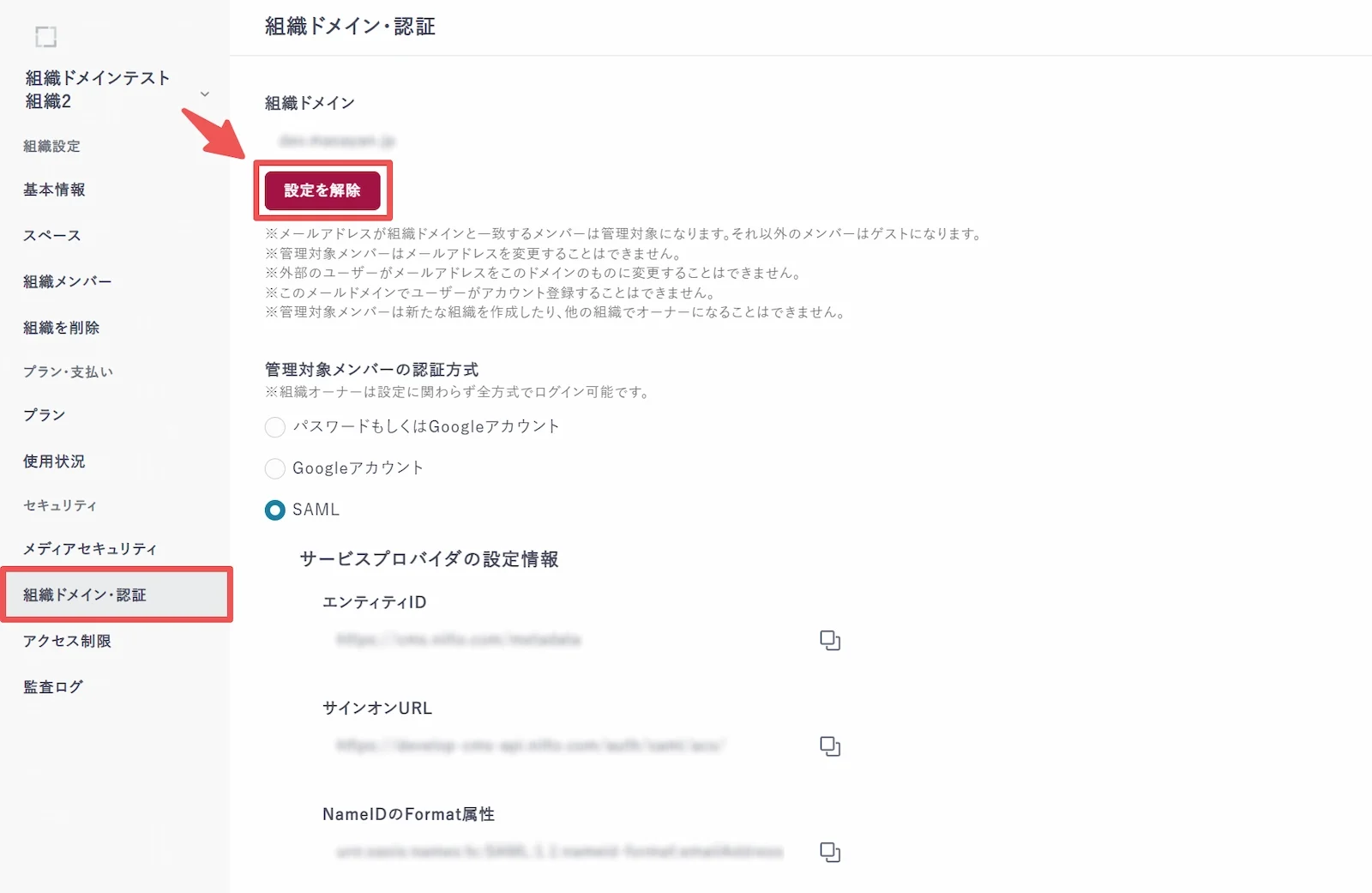

組織ドメイン設定の解除

既に認証している場合、画面上部の[設定を解除]を押すことで解除できます。

解除後は全ての組織メンバーは管理対象外となり、認証設定は無効化されます。